サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト フェロー 関原 弘樹

こんにちは!

CSS部エバンジェリスト フェローの関原です。

大分寒くなってきました。気づけば今年ももう12月、2020東京オリンピックまでもう2年もありません。

2018年12月6日に、国内大手通信事業者の加入者向けサービスが5時間ほどダウンするというインシデントが起こりました。

CIAのAの喪失ということで広い意味ではセキュリティインシデントですが、報道によるとどうやらサイバー攻撃等ではなく、LTEで使用するノードのソフトウェアで使用されていた電子証明書の期限切れが原因のようですね。

該当通信事業者のユーザに限らず広い範囲の方々が仕事に、生活に、かなり影響を受けたようで、改めてインフラが動き続けることの重要性を認識されたのではないでしょうか。

これから2020年に向け、さまざまなビッグイベントがあります。

狙い澄ましたタイミングで通信をはじめとした重要インフラをサイバー攻撃でダウンさせられたら今回以上の影響が出ることは間違いありません。

国民の生活を守るため、重要インフラを提供する事業者に必要なサイバーセキュリティ対策を十分に実施していただきたいというのは全国民の願いですね。

■重要インフラ事業者のシステムをサイバー攻撃から守る

重要インフラ事業者のシステムをサイバー攻撃から守るために米国立標準技術研究所(NIST)が開発し、グローバルで利用されているサイバーセキュリティのフレームワークに「NIST Cybersecurity Framework」があります。

日本でも現在、複数のセキュリティベンダがCSFを取り入れたコンサルティングサービスの提供を開始するなど、CSFを参考に重要インフラのセキュリティレベルを向上させていこうという流れが出来上がりつつつあります。

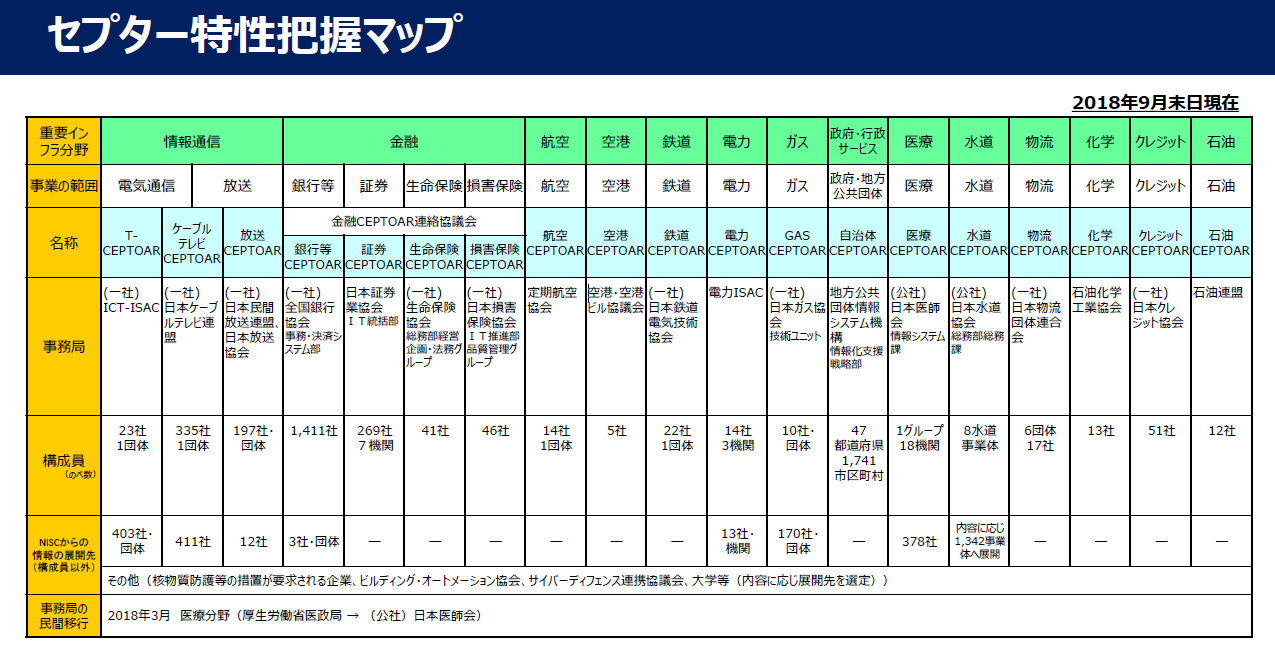

ちなみに重要インフラを支える事業者は日本の場合、以下のように定義されています。

このように列挙すると思ったより広範囲だなと思われる方も多いかもしれません。

(なお、この部分はNISTの定義とは直接関係しません)

外部サイト:出典

なお、「NIST Cybersecurity Framework」(以下CSF)については、内山エバンジェリストのコラムで2回に分け解説しておりますので、併せてご覧ください。

【エバンジェリスト・ボイス】セキュリティ対策の羅針盤(前編)

【エバンジェリスト・ボイス】セキュリティ対策の羅針盤(後編)

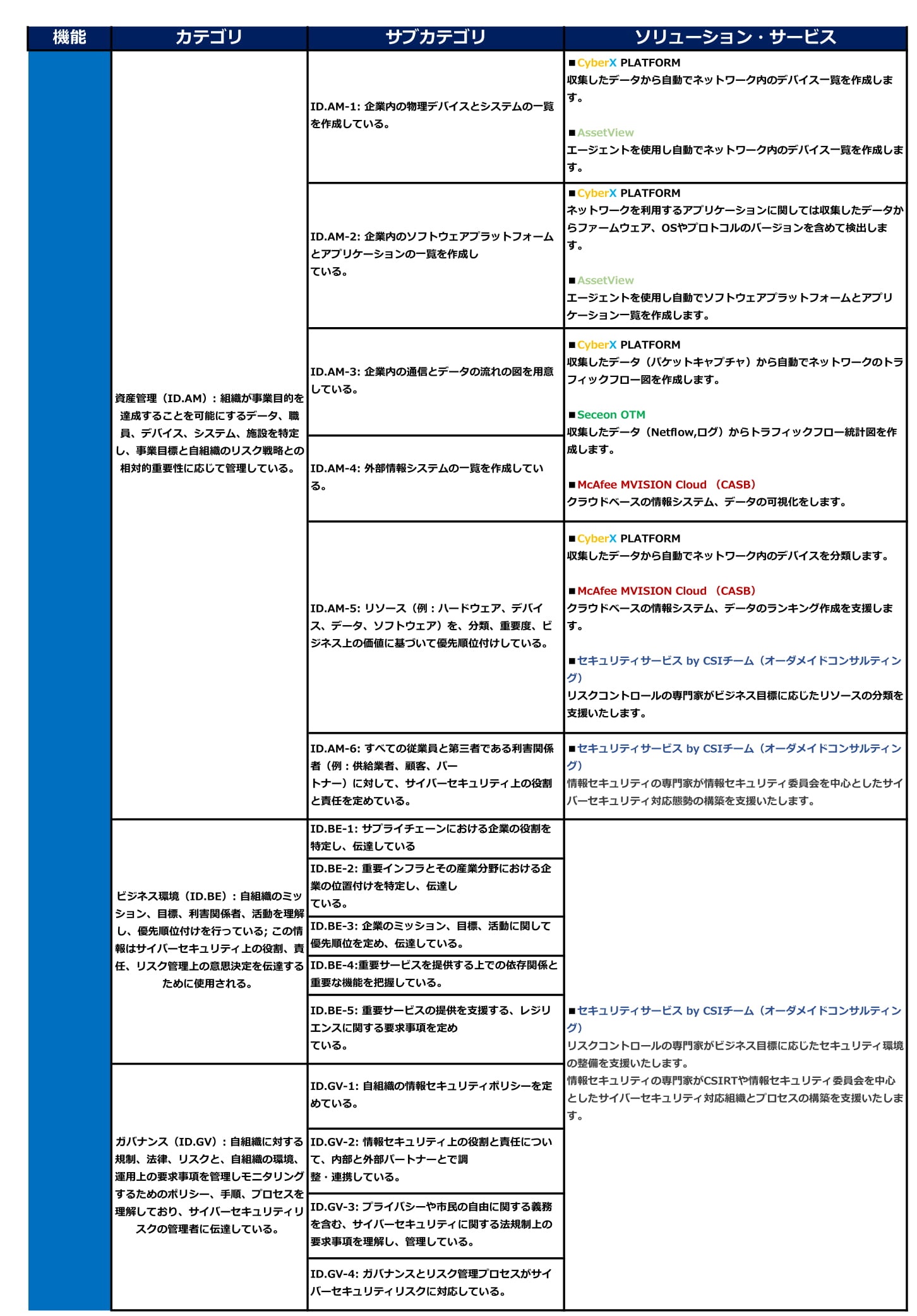

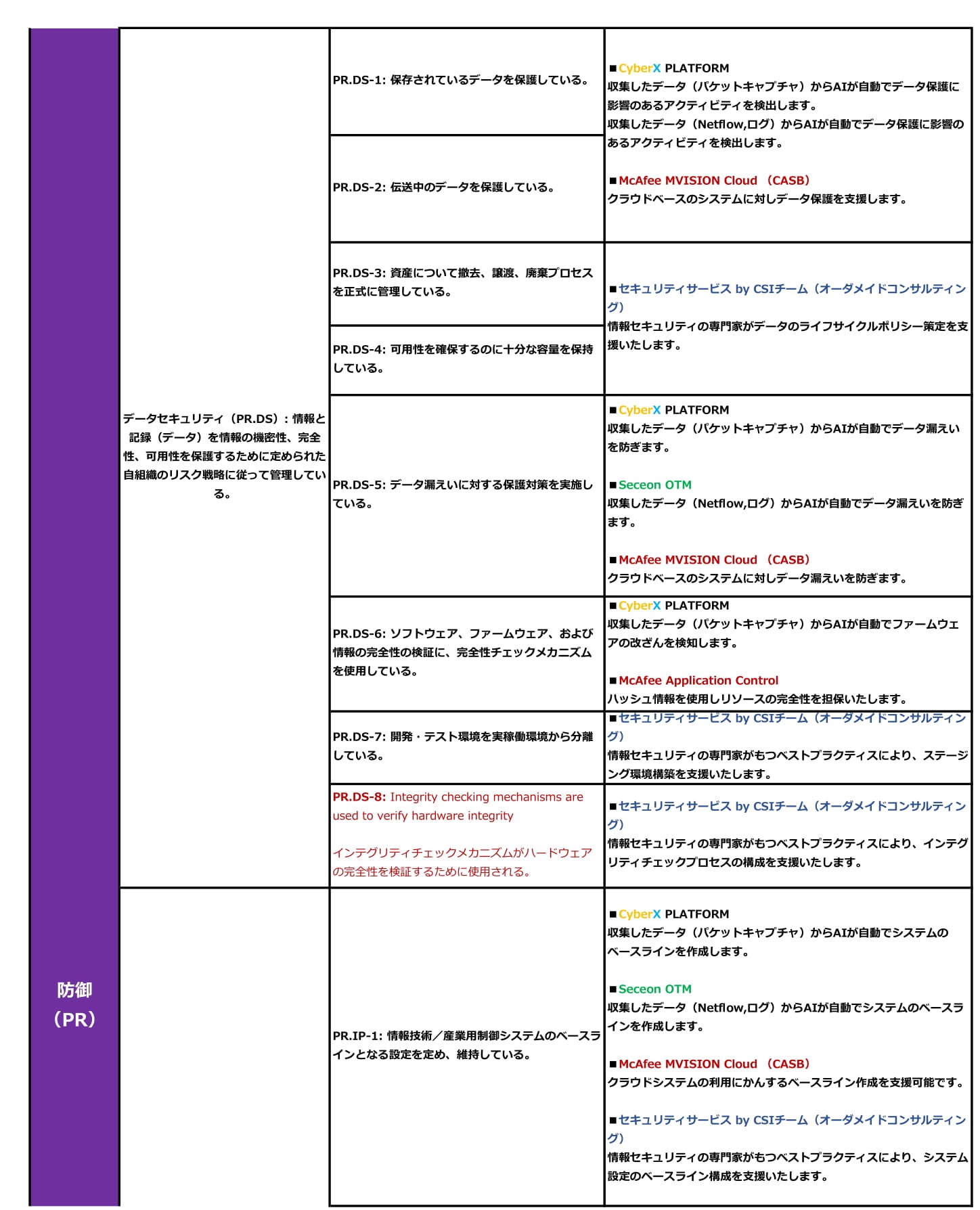

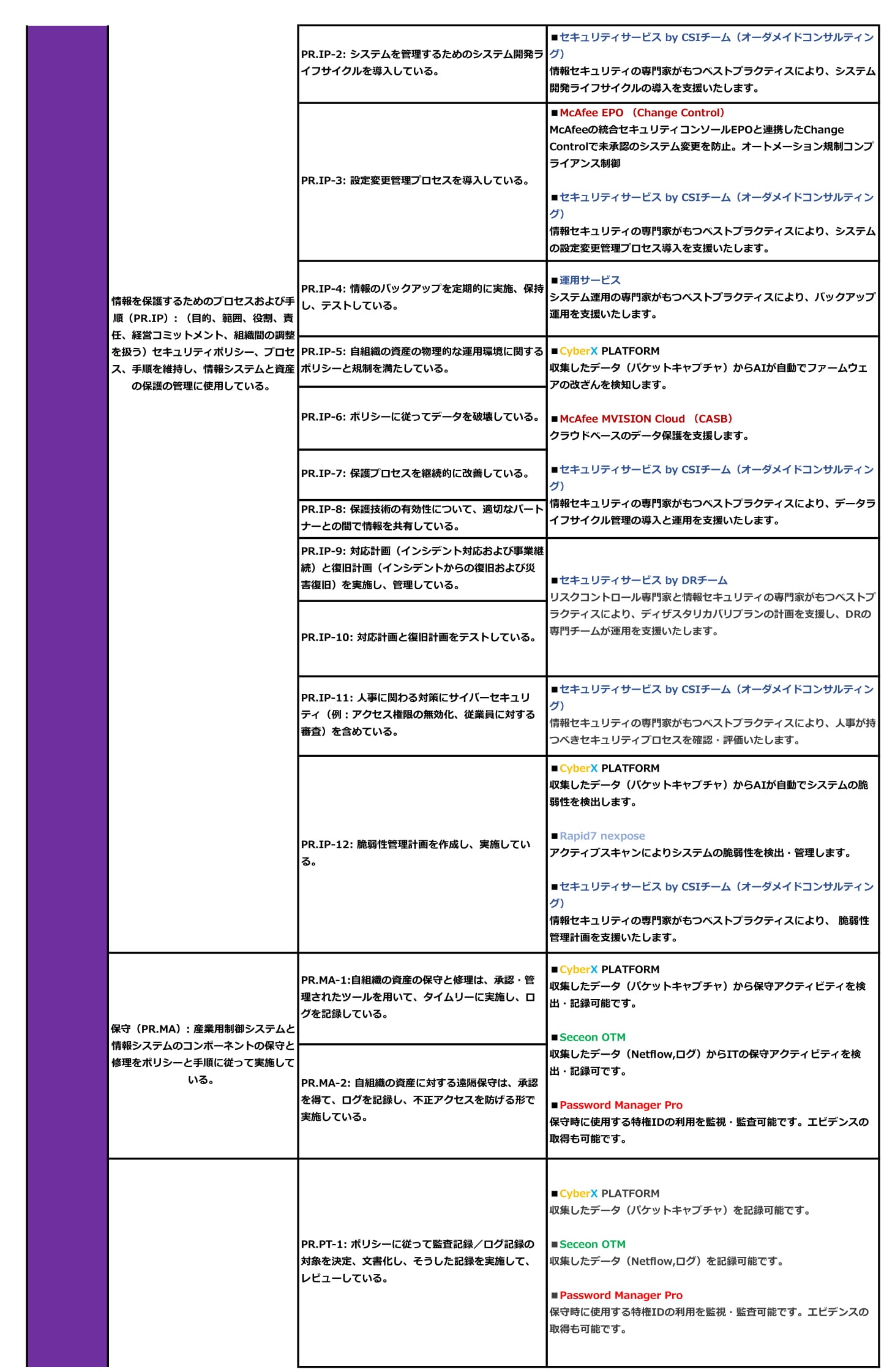

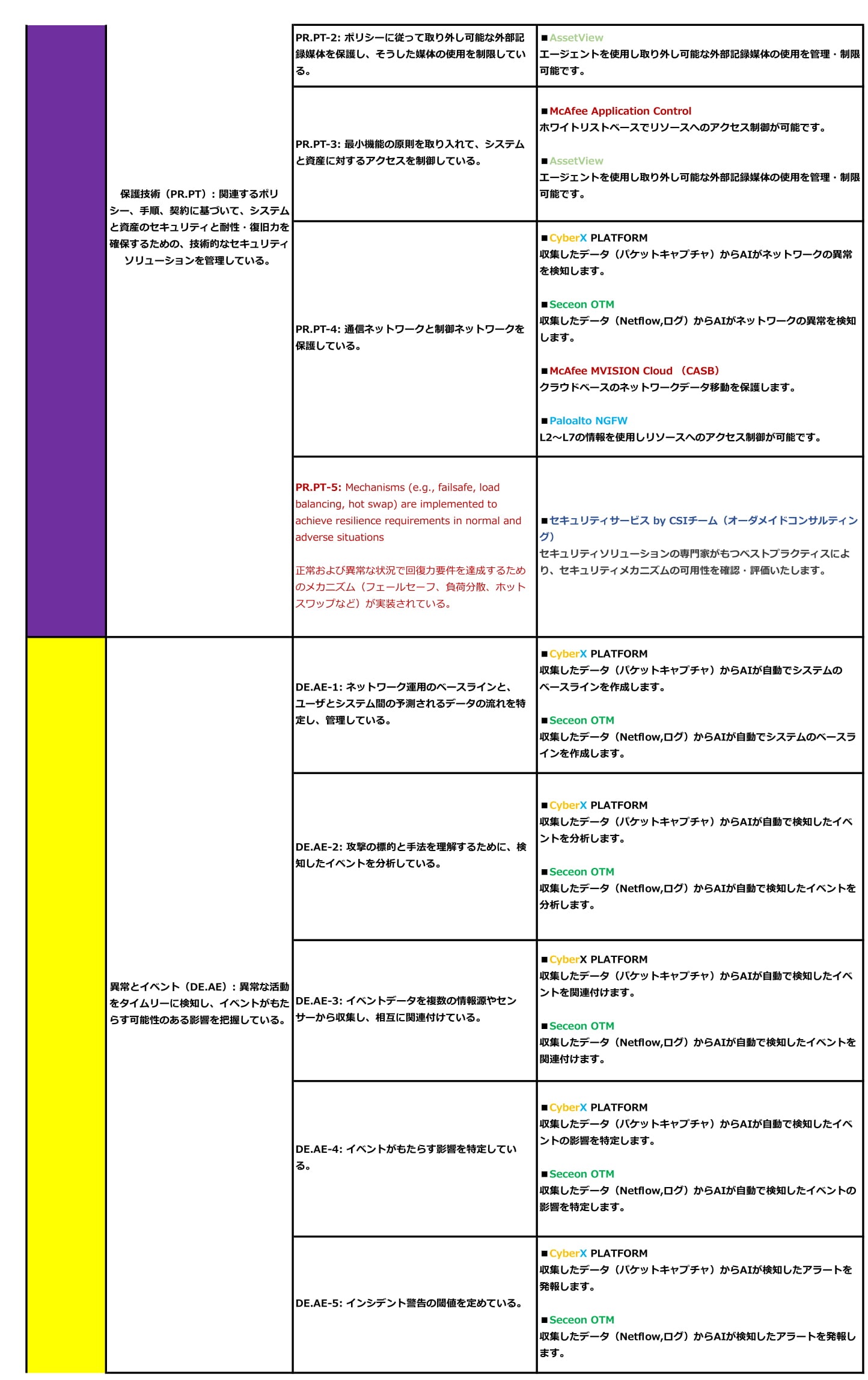

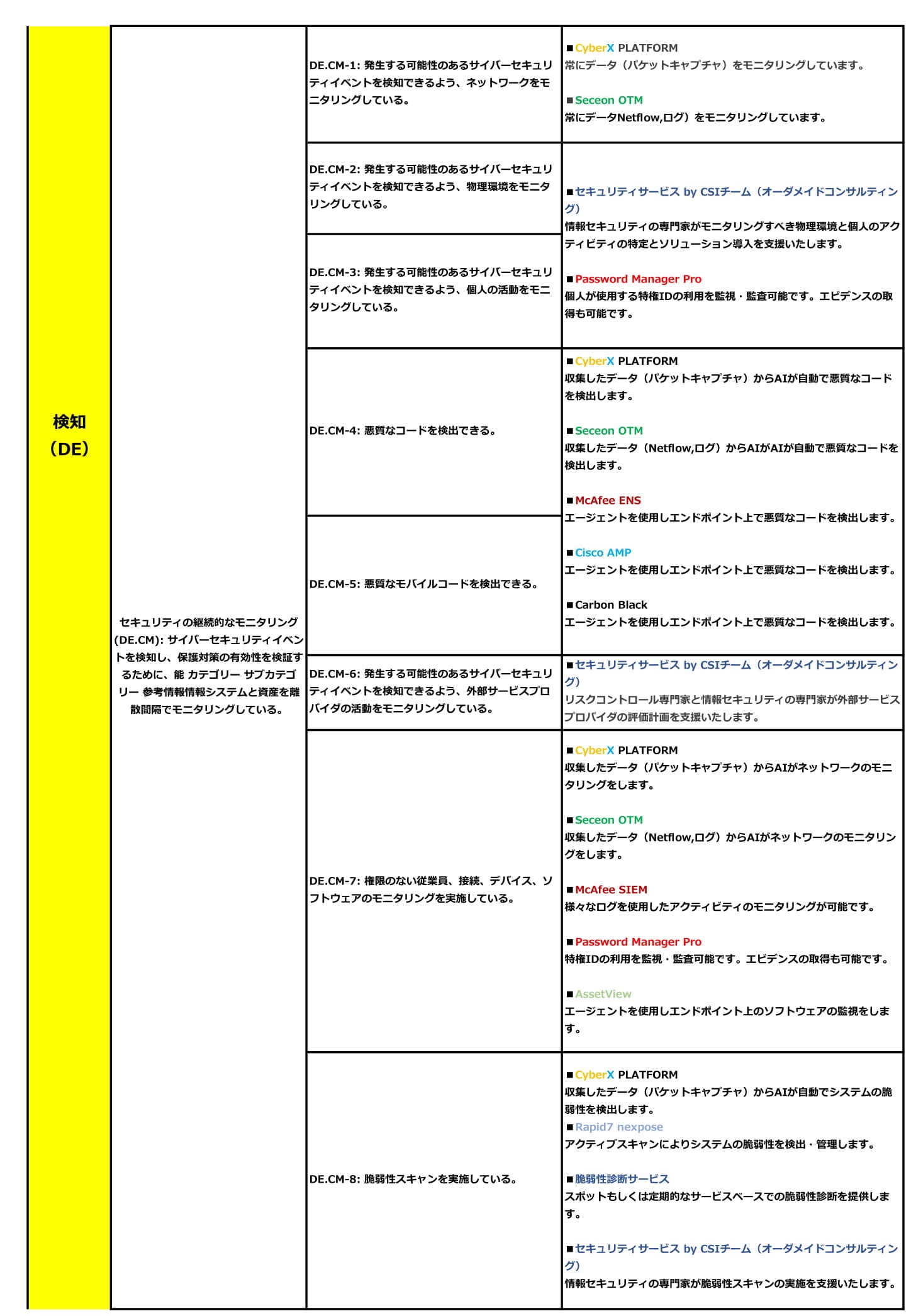

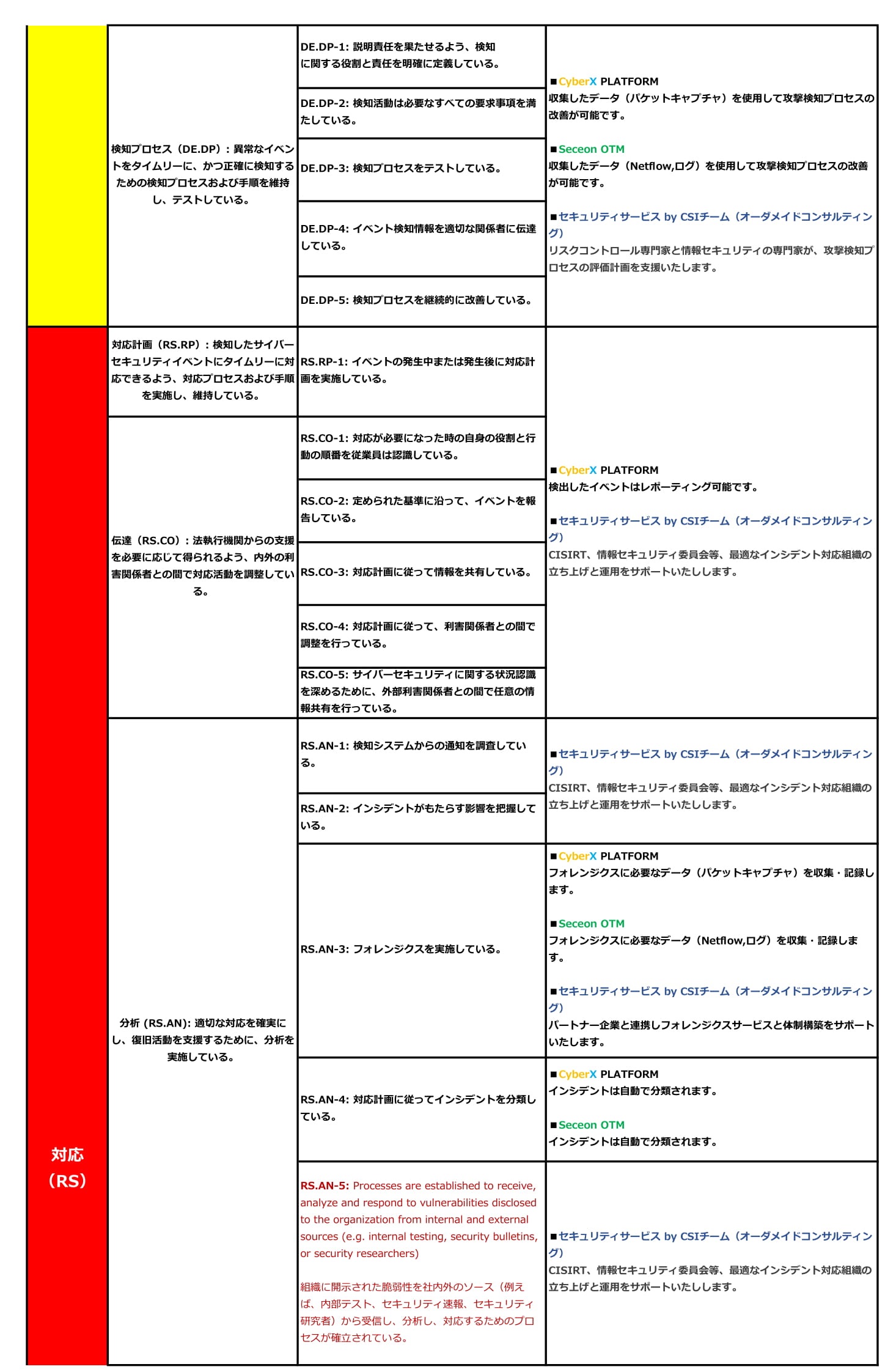

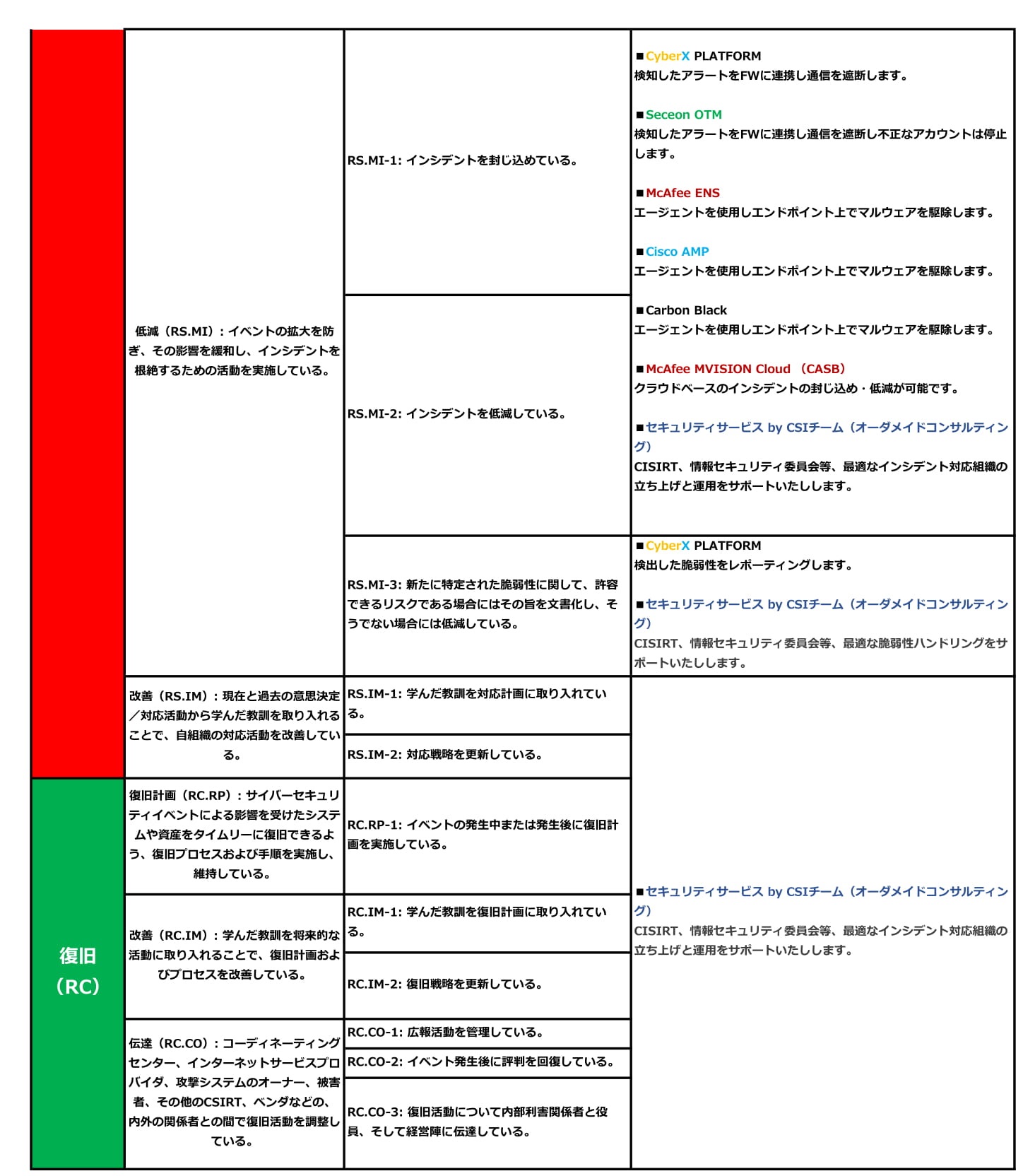

■CSFフレームワークコアにおける「機能」「カテゴリ」「サブカテゴリ」

前記コラムにありますようにCSFフレームワークコアは以下の5機能により構成されています。

今日の高度な攻撃は単純に攻撃時に防御すれば対応可能というものではありません。

CSFでは「攻撃のいくつかは成功するだろう。ただし攻撃前・攻撃時・攻撃後それぞれで必要な対応をしておき、攻撃が成功しても被る被害は最小限に抑える。」という考え方で各機能ごとの対策を推奨しています。

特定:組織において”どのようなセキュリティリスクがあるか”、”守るべきシステムや資産・データは何か”を特定する

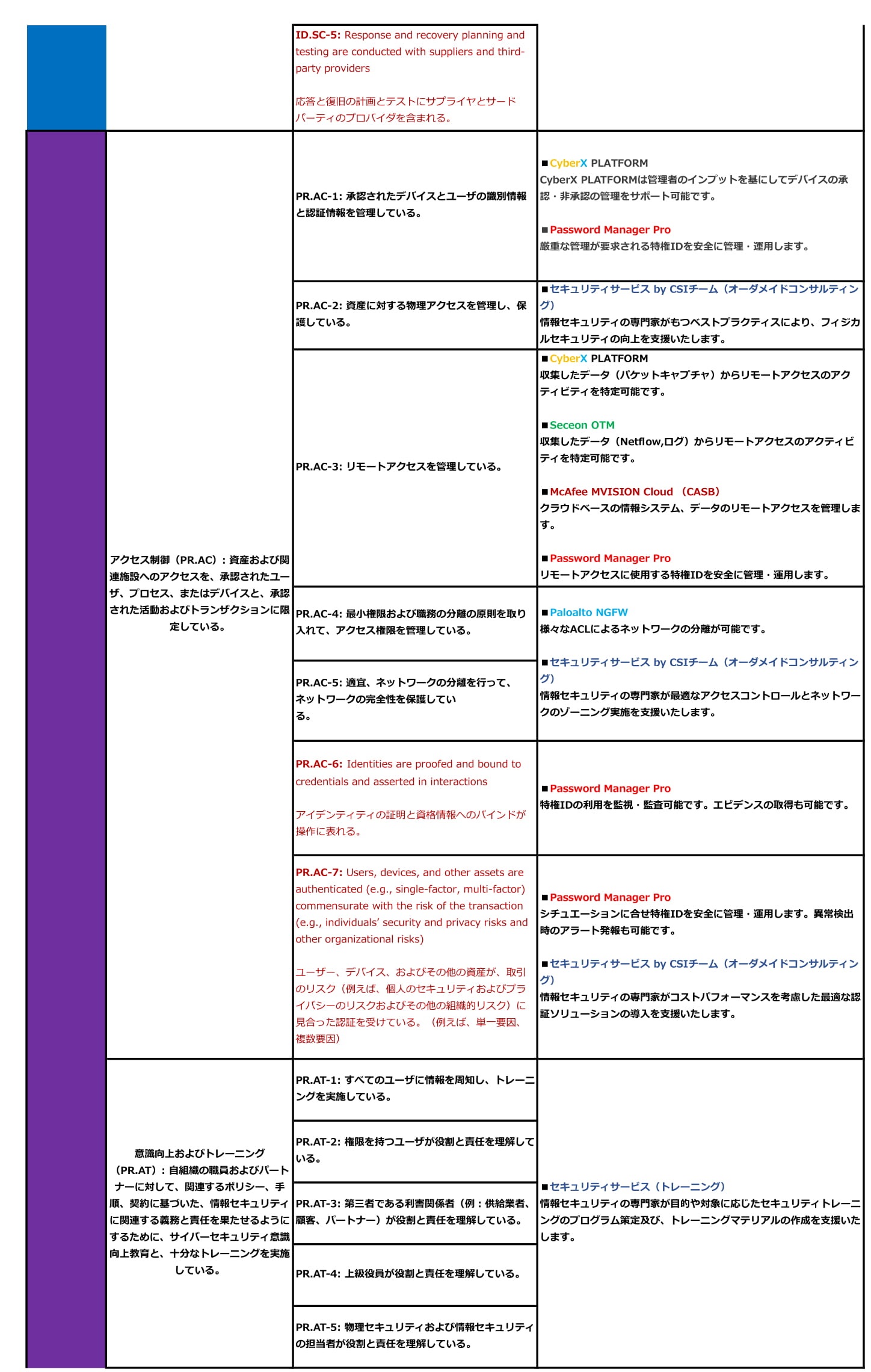

防御:特定したセキュリティリスクの多寡に応じて適切な防御策を検討し実施する

検知:構築した防御策を突破される恐れのある状況、あるいは突破されたことを検知するための対策を検討し実施する

対応:検知したセキュリティイベント(異常・事象)に対処するための適切な対策を検討し実施する

復旧:発生したセキュリティイベント(異常・事象)によって阻害された機能やサービスを復旧するための適切な対策を検討し実施する

CSFのv1.1ではこれらの機能は対策ごとに23の「カテゴリ」に分類され、さらに108の「サブカテゴリ」で具体的なアクション・成果物にマッピングされます。

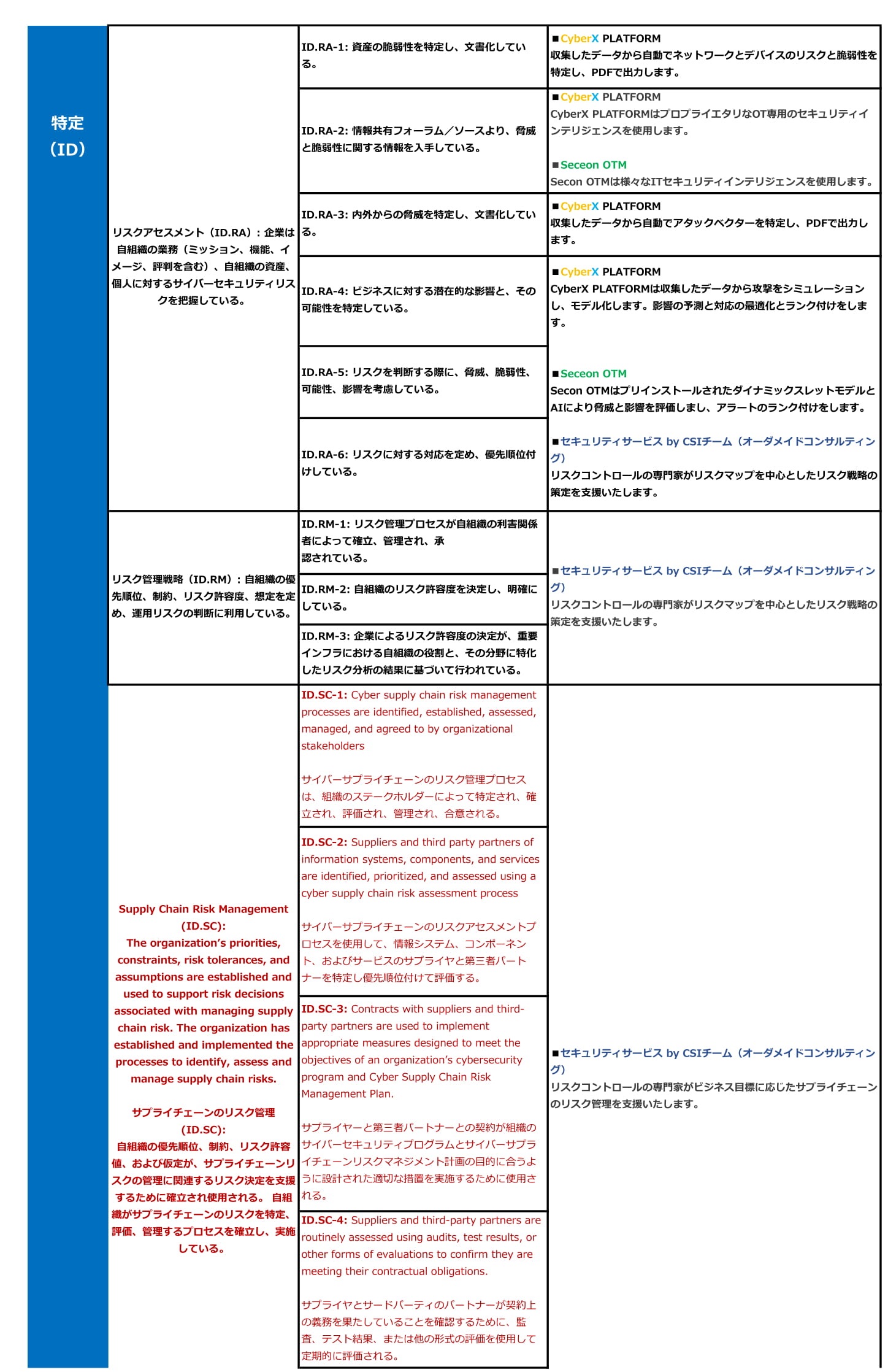

■CSFフレームワークコアの要件を実現するソリューション・サービス

今回のメインとなる本セクションでは具体的なイメージを喚起するため、CSFフレームワークコアの各要件に対して具体的にどのようなソリューション・サービスを利用して対策を打っていけばよいのか?を弊社で取り扱いのあるソリューション、提供しているサービスを例にマッピングをしてみます。

■CyberXPLATFORM

CSF対応のコアソリューション! イスラエル発 OTサイバーセキュリティ

■Seceon OTM

セキュリティ人材不足でもIT環境を守る AI-SOCソリューション

■McAfee MVISION Cloud (CASB)

元の名はSkyhigh クラウド利用時の可視化・データ漏えい防止に

■Paloalto NGFW

CyberXと連携可能な次世代FW

■Password Manager Pro

コンプライアンス・マルチベンダの運用管理負担を軽減! 特権ID管理ソリューション

■McAfee ENS

強力な振る舞い検知を導入した次世代エンドポイント保護ソリューション

■McAfee EPO (Change Control)

未承認のシステム変更を防止!オートメーション規制コンプライアンス制御

■Cisco AMP

セキュリティベンダとなったCiscoが放つ使いやすいEDR

■Carbon Black

インシデントレスポンスに評価の高いEDR

■AssetView

構成管理に!使いやすいIT資産管理ソフト

■Rapid7 nexpose

脆弱性管理のサイクルを自動で回す高機能脆弱性スキャンツール

こちらから拡大してご確認頂けます。

外部サイト:CSFフレームワークコア

※日本語訳はこちらを基にv1.1差分を追加

※赤字の部分はv1.0⇒v1.1の差分

■まとめ

CSFの要求とセキュリティ対策を具体的にマッピングするとこのようになります。

ご覧頂いてお分かりになるように、単一ソリューションの導入で要件を一括してカバーするというのは不可能です。

実際にはコンサルティングでシステムの特性と現状を分析し、様々なソリューションをMECEに組み合わせテーラーメイドする必要がありますが、ご参考になれば幸いです。

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara CRISC, CISSP, CEH, PMP, CCIE #14607

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。